Недавно злоумышленники умудрились заработать 260 000 долларов всего за пять дней, просто удаленно шифруя файлы на устройствах QNAP с помощью программы 7zip archive.

Процесс атаки

В начале прошлой недели, пользователи QNAP NAS со всего мира внезапно обнаружили, что их файлы зашифрованы благодаря Qlocker использовавшему уязвимости на их устройствах.В то время как большинство кибербандитов тратят кучу времени на разработку своих вредоносных программ, чтобы сделать их эффективными, многофункциональными и иметь мощное шифрование, банде Qlocker даже не пришлось создавать свой собственный софт.

Вместо этого они сканировали устройства QNAP, подключенные к Интернету, и эксплуатировали их, используя недавно обнаруженные уязвимости. Эти эксплойты позволили им удаленно запустить архивную утилиту 7zip для защиты паролем всех файлов на NAS-накопителях жертв.

Использование такого простого подхода позволило им зашифровать тысячи устройств всего за пять дней с помощью проверенного временем алгоритма шифрования, встроенного в архивную утилиту 7zip.

Как это работает?

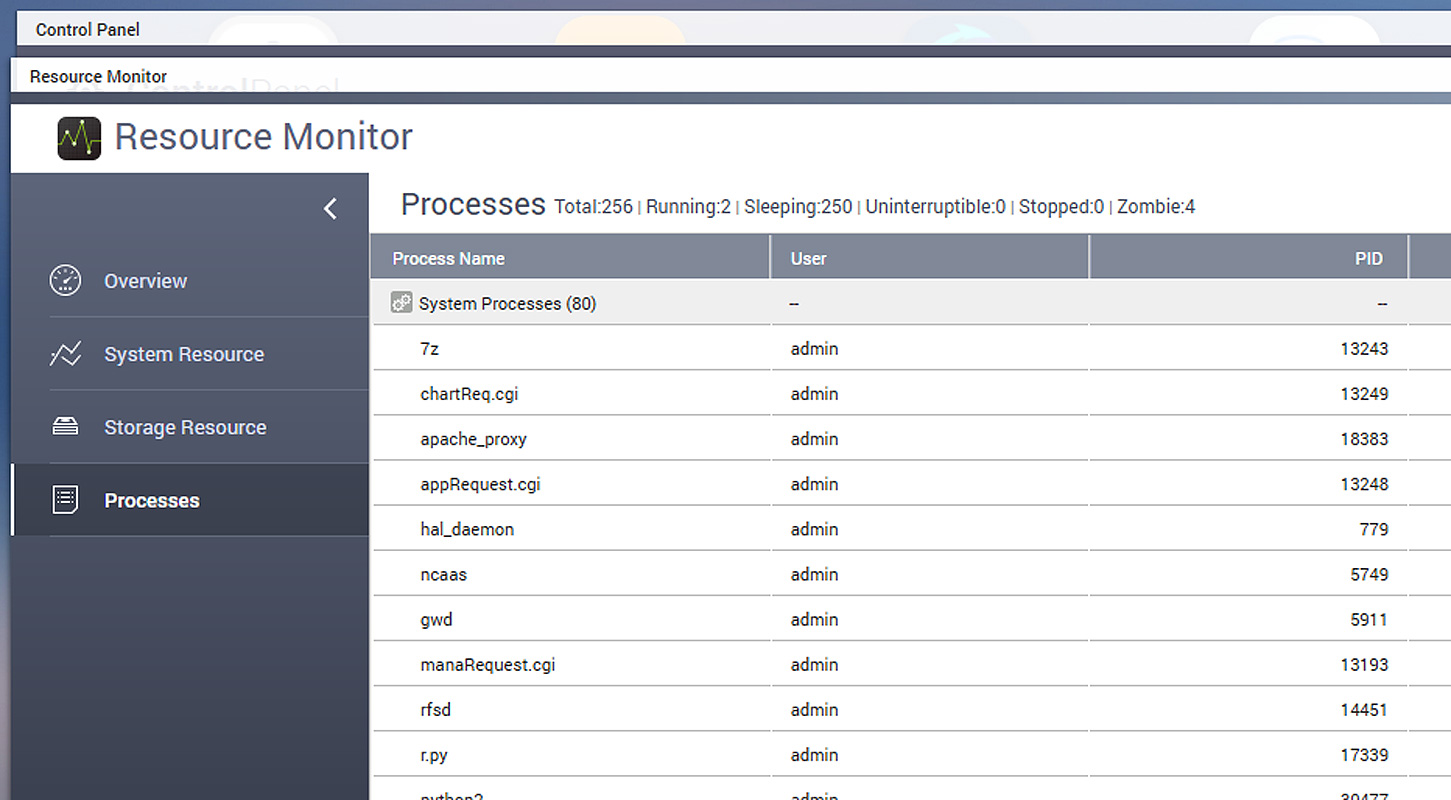

Злоумышленники используют 7-zip для перемещения файлов на устройствах QNAP в защищенные паролем архивы. В то время как файлы блокируются, монитор ресурсов QNAP будет отображать многочисленные процессы "7z", которые являются исполняемым файлом командной строки 7zip.

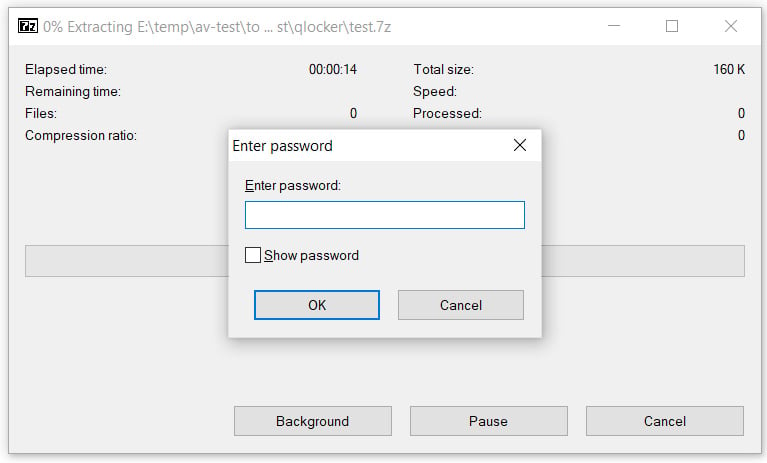

Когда программа-вымогатель завершит работу, файлы устройства QNAP будут храниться в защищенных паролем 7-zip архивах, заканчивающихся расширением .7z. Чтобы извлечь эти архивы, жертвы должны будут ввести пароль, известный только злоумышленнику.

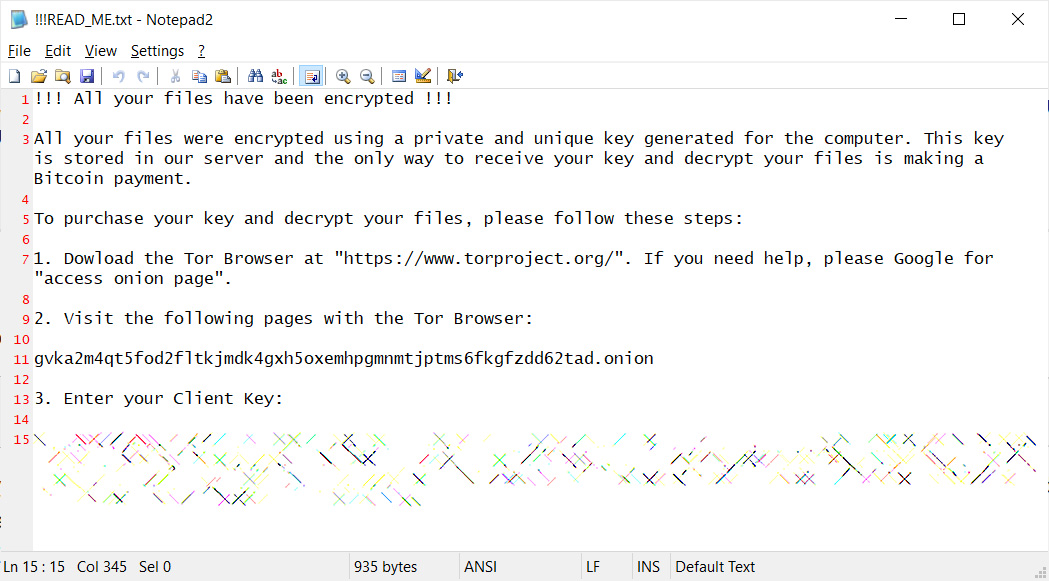

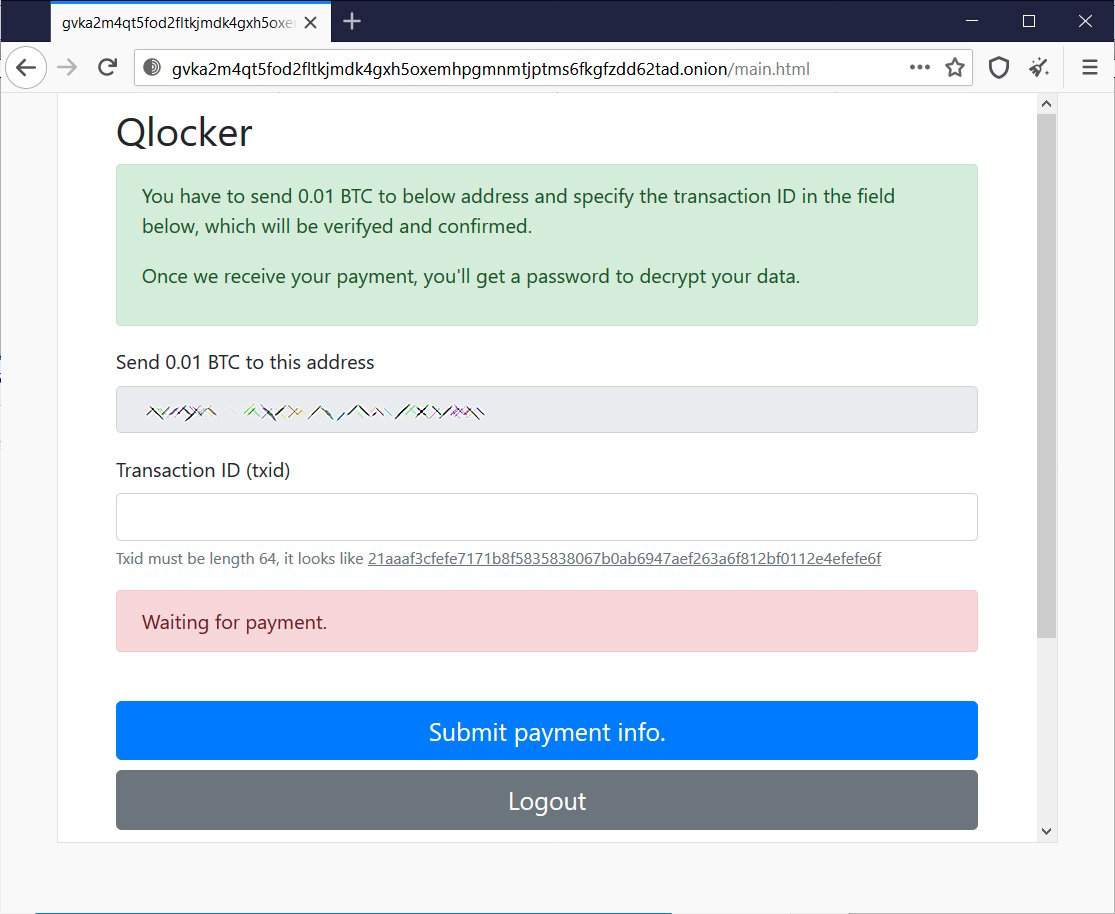

После того, как устройства QNAP зашифрованы, жертвам остаются !!!READ_ME.txt примечание о выкупе, которое включает в себя уникальный клиентский ключ, который жертвы должны ввести, чтобы войти на платежный сайт Tor программы-вымогателя.

Жертв просят заплатить 0,01 биткоина, что составляет примерно 557,74 доллара, чтобы получить пароль для своих архивных файлов.

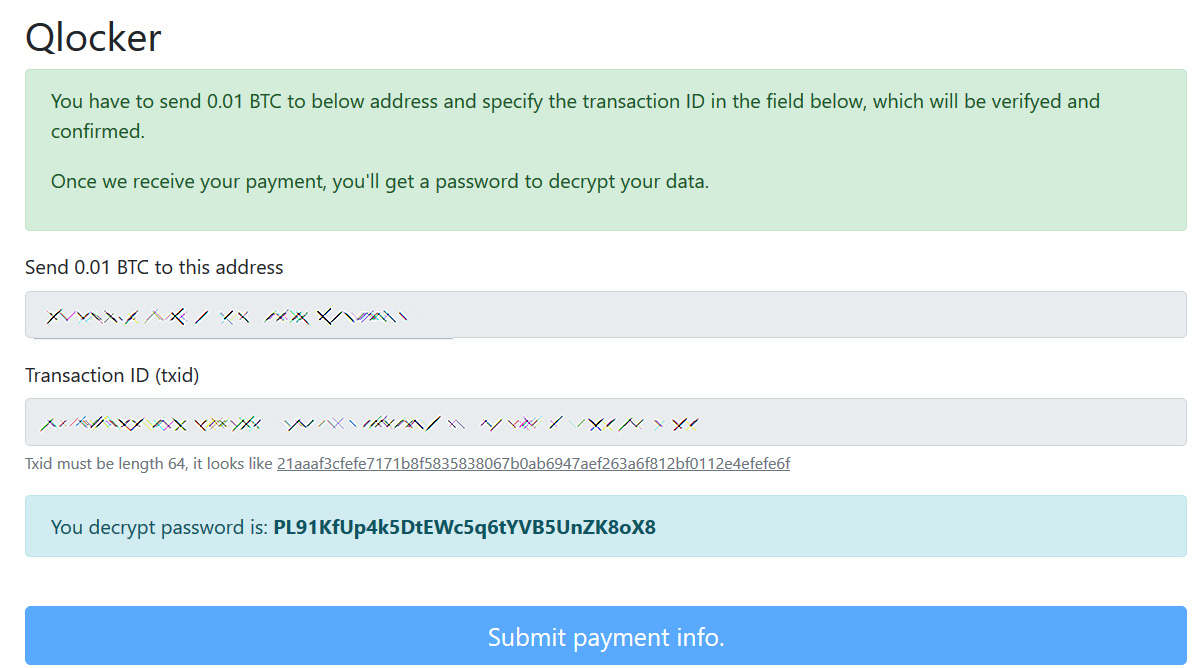

После оплаты выкупа и ввода идентификатора биткойн-транзакции платежный сайт Tor отобразит пароль для 7Zip-архивов жертвы, как показано ниже.

Этот пароль является уникальным для жертвы и не может быть использован на устройствах других жертв.

Правильная "бизнес-схема"

Кибербандиты нацеленные на предприятия, обычно требуют выплаты выкупа в размере от 100 000 до 50 миллионов долларов, чтобы расшифровать все устройства жертвы и не допустить утечки их украденных данных.Однако ребята из Qlocker выбрали другую цель - потребителей и владельцев малого и среднего бизнеса, использующих устройства QNAP NAS для сетевого хранения.

Похоже, что они хорошо знали свои цели и оценили свои требования о выкупе всего в 0,01 биткоина, или по сегодняшним ценам биткоина, примерно в 500 долларов.

Решение заплатить миллионы долларов требует от компании напряженного размышления о том, стоят ли потерянные данные таких денег.

Выплата 500 долларов может рассматриваться как небольшая цена за восстановление важных файлов.

Решение Qlocker, по-видимому, окупилось, поскольку платежи начали так и литься на их счета, принося кибербандитам неплохие деньги.

Что по деньгам?

Поскольку программа-вымогатель Qlocker использует фиксированный набор биткойн-адресов, на которые идут поступления от жертв, безопасники могут собирать эти адреса и отслеживать их платежи.Исследователь безопасности Джек Кейбл обнаружил недолговечную ошибку, которая позволила ему бесплатно восстановить пароли для 55 паролей жертв. Используя эту ошибку, он собрал десять различных биткойн-адресов, которые субъекты угрозы вращали с жертвами.

В настоящее время 20 биткоин-адресов злоумышлеников получили выкупные платежи на общую сумму 5.25735623 биткоина. Эта сумма эквивалентна примерно 258 494 долл. И деньги все еще продолжают поступать.

Как бороться?

Атака кибербандитов все еще продолжается и каждый день появляются новые жертвы. Поэтому все пользователи QNAP должны обновить последние версии мультимедийной консоли, надстройки потоковой передачи мультимедиа и гибридных приложений синхронизации резервного копирования, чтобы устранить уязвимости и защитить себя от этих атак вымогателей.Пользователям также рекомендуется обезопасить свои устройства NAS, чтобы другие будущие атаки было труднее выполнить. Безопасники уже выпустили несколько статей как это лучше сделать.

.gif)