Лучшее с мировых ИБ-конференций. Как взломать NFC и Apple Pay и уронить человека с гироскутера

Продолжаем держать тебя в курсе самых интересных докладов с мировых хакерских конференций. В сегодняшнем материале — все, что связано с уязвимостями беспроводных технологий. И между прочим, делись в комментах лекциями и докладами, которые ты нашел без нашей помощи: user-generated content Роскомнадзор еще не запретил. .

.

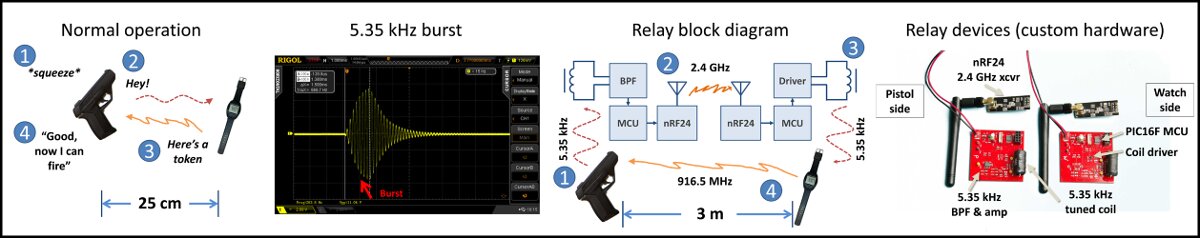

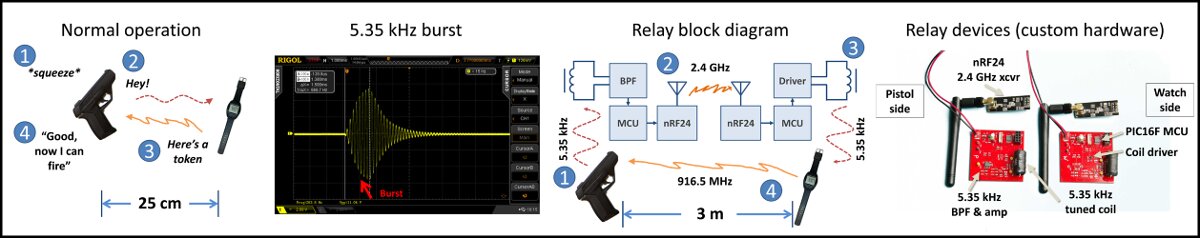

Взлом умного пистолета

Умные пистолеты продают с обещанием: стрелять они будут только из рук авторизованных пользователей. В кино такие обещания, может быть, и работают, но в реальности дела обстоят иначе.

В этом докладе исследуется безопасность одного из таких умных пистолетов, который доступен в продаже для широкой общественности, и демонстрируются три его уязвимости. Во-первых, показано, как из пистолета можно стрелять даже вдали от его хозяина. Во-вторых, как заблокировать стрельбу, даже если выстрелить хочет законный владелец пистолета. В-третьих, как стрелять из пистолета даже без авторизации, без предварительного физического контакта с целевым пистолетом и без его модификации.

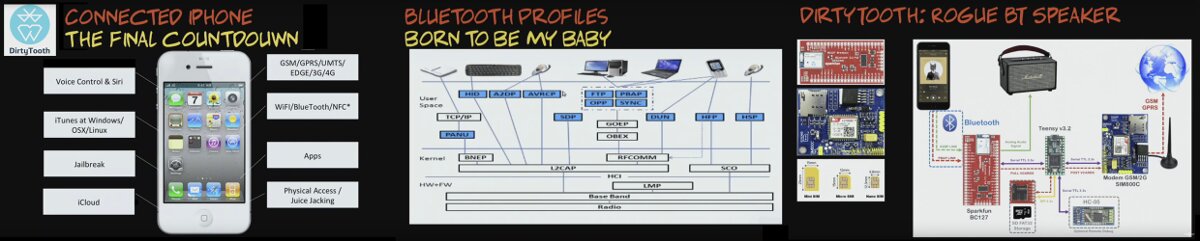

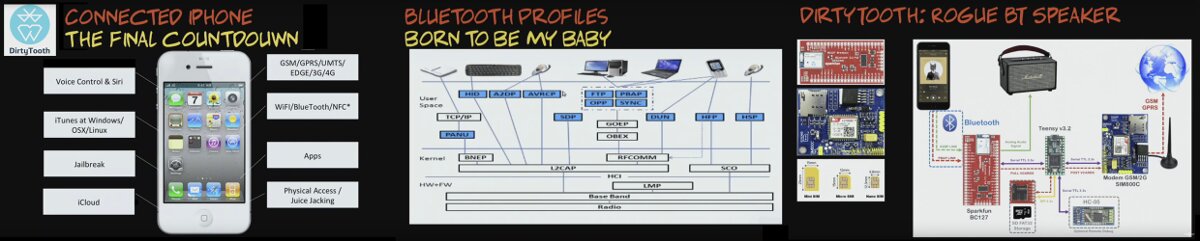

DirtyTooth: получил музыку — потеряй контакты

Доклад Кевина Митника, легендарного персонажа хакерской сцены. В последнее время его имя обычно всплывает только при обсуждении социальной инженерии, но, как можно видеть из этого доклада, социальная инженерия — далеко не единственное, в чем Митник силен.

Bluetooth-коммуникации сегодня на подъеме. Миллионы людей пользуются этой технологией для комфортного подключения к периферийным устройствам. В докладе представлен трюк/хак для iOS 10.3.2 (и более ранних версий этой ОС) для взлома механизма управления профилями. Из-за утечки информации с iOS-девайсов, вызванной некорректным управлением профилями, у злоумышленника существует техническая возможность извлечь немало конфиденциальных данных пользователя с девайса, работающего под управлением iOS.

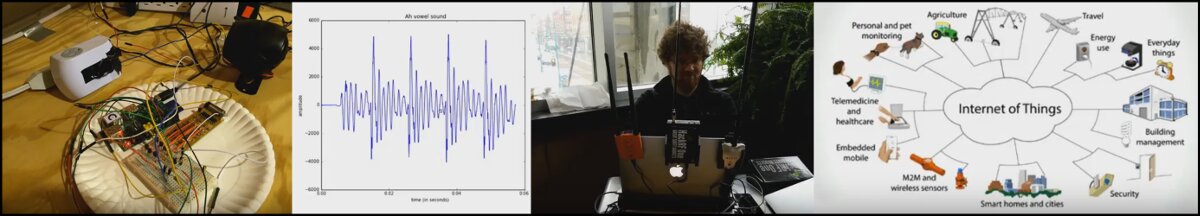

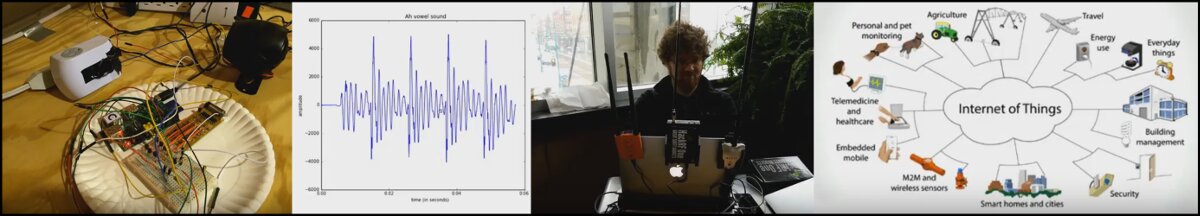

Манипулируем IoT-девайсами через радиосигналы

Этот доклад — идеальный экскурс в работу беспроводной связи. В докладе продемонстрировано, как захватывать цифровые данные в режиме реального времени (при помощи SDR), — вплоть до того, что показывается, как именно информационные биты передаются. Объясняется, как просматривать, прослушивать, воспроизводить беспроводные сигналы и манипулировать ими, как прерывать беспроводные коммуникации и даже как генерировать новые радиоволны с нуля — иначе говоря, делать радиоинъекции (радиоинъекции могут быть полезны при фаззинге и брутфорс-атаках).

Докладчик также демонстрирует разработанные собственноручно инструменты (на базе SDR), облегчающие перехват и генерацию беспроводных цифровых сигналов.

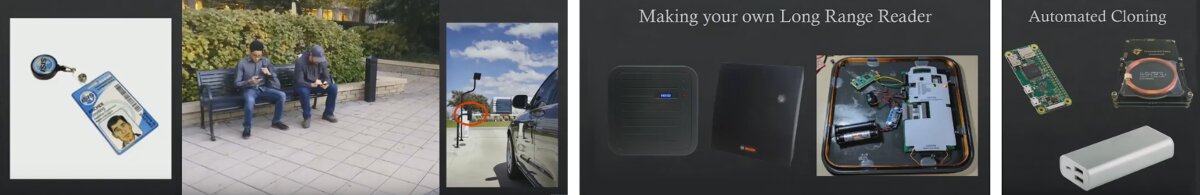

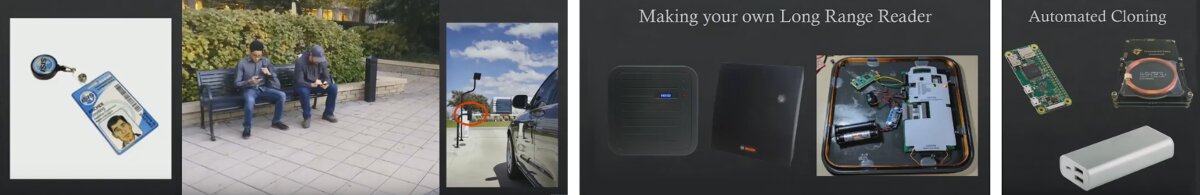

Клонирование RFID-маячков в полевых условиях в режиме реального времени

Сегодня существует много довольно неплохих решений для клонирования RFID-маячков. Однако процесс клонирования, как правило, медленный, утомительный и чреват ошибками. Что, если бы появился новый способ клонирования бейджей с RFID-начинкой, свободный от всех этих проблем?

В этом докладе представлен более умный способ клонирования RFID-маячков, который возможно проводить в полевых условиях. В докладе рассмотрены наиболее популярные из инструментов и методов для дальнодействующего RFID-клонирования. Затем обсуждается и демонстрируется новый метод, который позволяет клонировать RFID-маячки в полевых условиях — в считаные секунды.

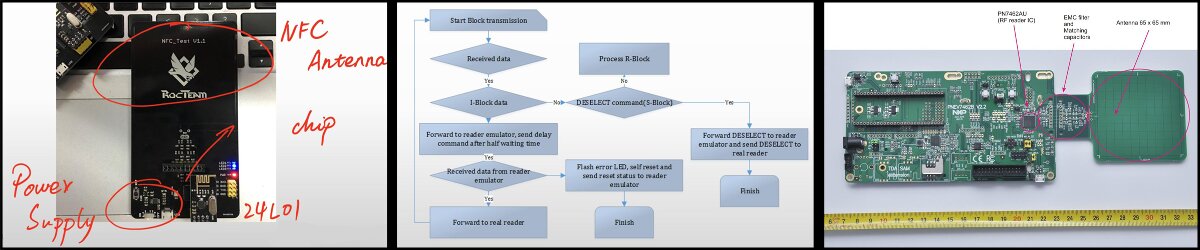

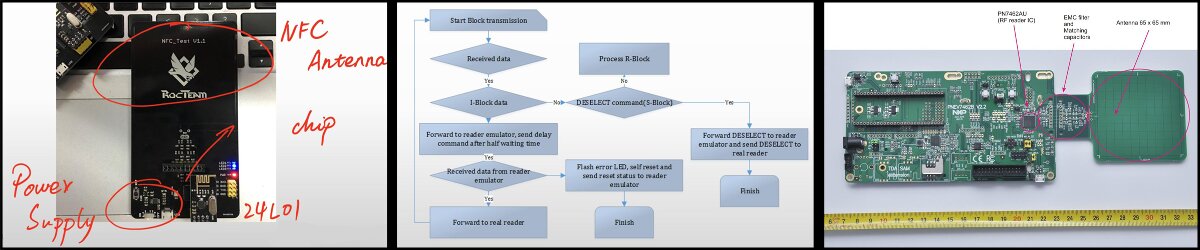

Новая версия MiTM-атаки: Man in the NFC

Технология NFC (Near Field Communication) широко используется в областях, напрямую связанных с финансами и доступом к чувствительной информации. Уверен, что любой, кто когда-либо «платил телефоном» или смарт-часами, со мной согласится.

Где деньги — там хакеры, и неудивительно, что против этой технологии постоянно придумывают новые атаки.

В докладе представлен инструмент для проведения одной из таких атак — аппаратная примочка UniProxy, построенная на базе микроконтроллера PN7462AU (ARM’ированный чип с NFC-железом на борту). Этот инструмент состоит из двух устройств, каждое из которых оснащено радиопередатчиком и самомодифицирующимся высокочастотным картридером. Одно из устройств ведущее, другое ведомое. «Ведущая» часть позволяет легко и быстро считывать практически все смарт-карты типа ISO 14443A (независимо от того, каково назначение этой карты: банковская, удостоверение, паспорт, карта доступа или какая-либо другая; какой протокол безопасности на смарт-карте используется — тоже не имеет значения, главное, чтобы он соответствовал стандарту ISO 14443A) и перенаправлять считанные данные к легальному картридеру посредством «ведомого» устройства. Ведущий и ведомый компоненты этого инструмента взаимодействуют через радиопередатчики, находясь на расстоянии до 200 м.

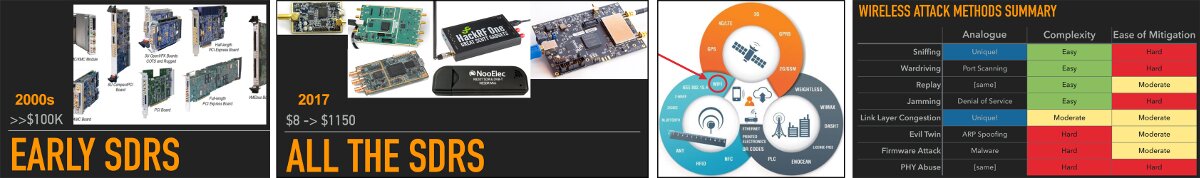

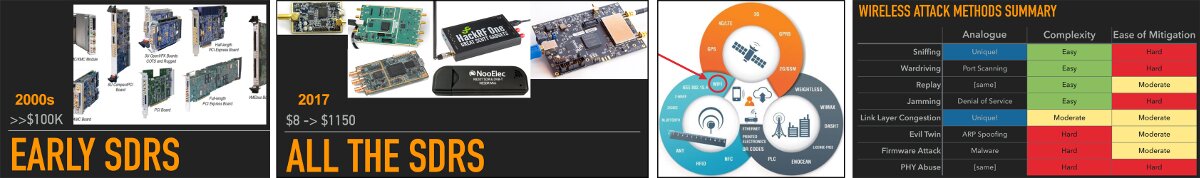

Азы радиохакинга: методы беспроводных атак

Что общего у взлома противоторнадной сирены Далласа, у взлома электроскейтов и у взлома умных дверных замков? Уязвимые протоколы беспроводных коммуникаций!

Взлом беспроводных устройств становится все более распространенным явлением — благодаря тому, что набирают популярность IoT и радиочастотные протоколы с управлением через мобильники. Хотя все те радиочастотные протоколы, которые не относятся к категории Wi-Fi и Bluetooth, остаются для многих практикующих безопасников тайной, покрытой мраком, взламывать их намного проще, чем может показаться. Этот доклад закладывает фундаментальные основы современного радиохакинга. После вводной информации про основополагающие радиочастотные концепции докладчик представляет классификацию беспроводной угрозы. Описывая беспроводные атаки, докладчик проводит параллели с классическими эксплоитами для проводных сетей, а также выделяет моменты, которые уникальны только для беспроводных сетей. Подкрепляет описываемые концепции живыми демонстрациями, реализованными на SDR-девайсе и аппаратном радио.

Доклад помогает сформировать ясное понимание, как взламывают беспроводные сети и как применить свои навыки эксплуатации проводных сетей к сетям беспроводным.

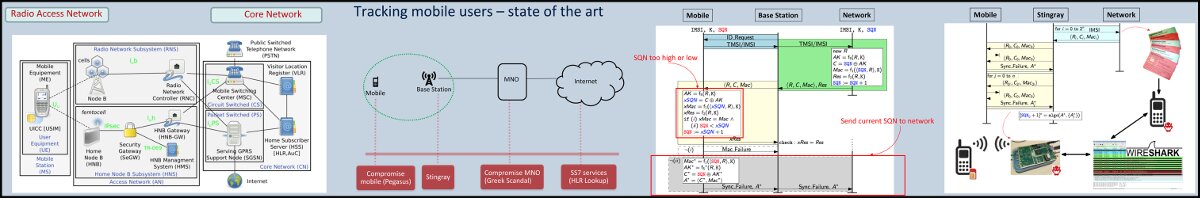

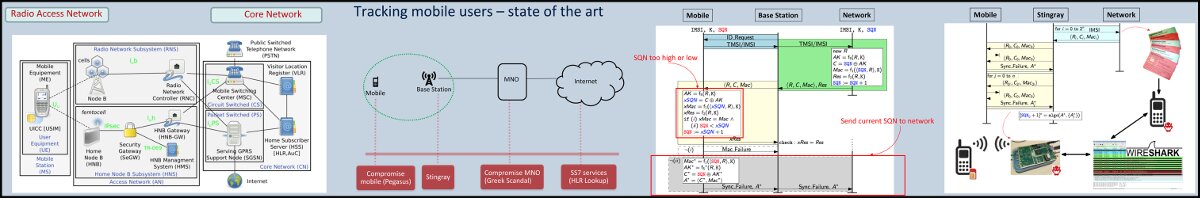

Новые приключения 3G/4G-шпиона

Сказать, что 3G/4G-девайсы популярны, — значит ничего не сказать. Тем, что все они уязвимы для IMSI-перехватчиков, также известных как СКАТы, сейчас тоже никого не удивишь. Атаки на 3G/4G-сети посредством IMSI-перехватчиков уже давно известны, хорошо описаны и доступны для широкой общественности. Однако в этом докладе рассказывается про новые векторы атаки — которые позволяют вести трекинг и мониторить активность мобильных девайсов.

В частности, описана новая уязвимость в широко распространенном в сетях 3G/4G криптографическом протоколе. Описываются различные способы эксплуатации этой уязвимости с использованием недорогого оборудования. Кроме того, докладчик проводит несколько демонстрационных атак, чтобы показать, к каким последствиям для конечных пользователей 3G/4G-девайсов может привести эта уязвимость.

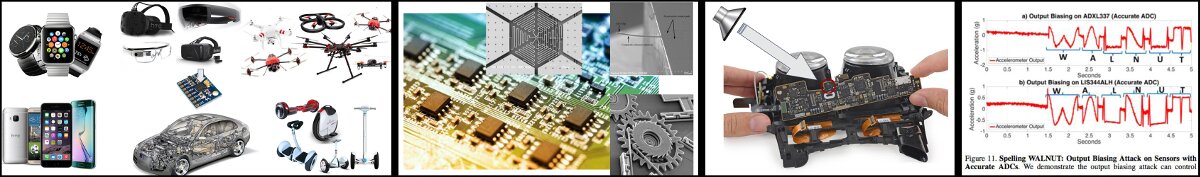

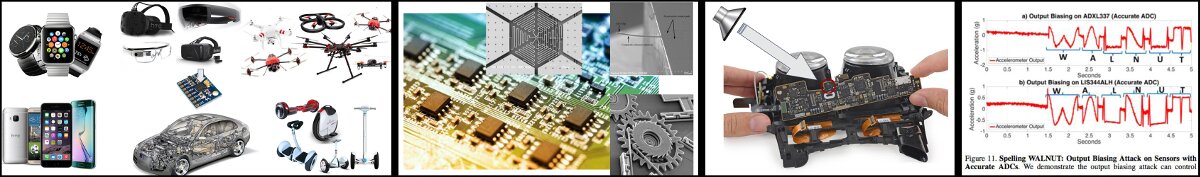

Ультразвуковая пушка против умных гаджетов

MEMS-сенсоры, такие как акселерометр и гироскоп, — обязательные и незаменимые компоненты современных умных гаджетов. Авторы доклада обнаружили связанную с ними уязвимость: сенсоры умных гаджетов резонируют от акустических волн на некоторых частотах, что приводит к искажению показаний сенсора.

Разработав методологию атаки, исследователи смогли манипулировать данными посредством точной подстройки параметров для акселерометра и гироскопа. Кроме того, докладчик представляет комбинированную атаку, которая использует оба сенсора и поэтому более гибка. Докладчик подробно описывает влияние найденной уязвимости на самые разнообразные гаджеты с MEMS-сенсорами на борту: VR-девайсы, средства передвижения с автобалансировкой, дроны и другие. При помощи собранной в домашних условиях ультразвуковой системы докладчик атакует популярные VR-девайсы, в том числе смартфоны iPhone 7 и Galaxy S7. Докладчик показывает, как, воздействуя на эти умные девайсы ультразвуком на резонансных частотах, можно манипулировать «виртуальной реальностью». Например, управлять направлением взгляда без каких-либо движений со стороны пользователя или вызывать землетрясение с различными магнитудами. Такое развитие событий может шокировать некоторых пользователей, потому что оно противоречит их фактическим ощущениям; из-за этого они могут упасть с гироскутера и травмироваться.

Докладчик рассказывает, как атаковал мультикоптер DJI и смог изменить его траекторию.

Таким образом, описываемая ультразвуковая атака способна лишать пользователей контроля над их умными гаджетами. А в случае с VR-системами и средствами передвижения с автобалансировкой эта атака способна привести к серьезным физическим травмам.

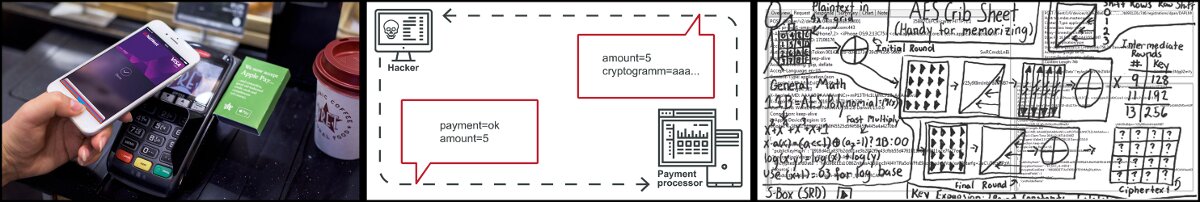

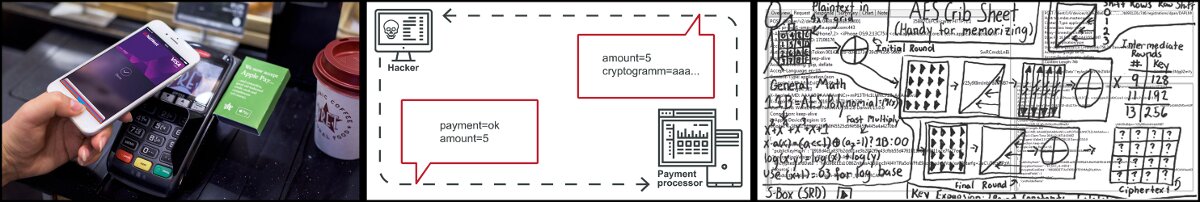

Apple Pay — «самая безопасная» форма оплаты

Как нетрудно догадаться из названия (особенно из кавычек вокруг «самая безопасная»), докладчик подробно рассматривает уязвимости этого платежного сервиса.

Такие характеристики Apple Pay, как выделенный процессор для проведения платежных транзакций (выполненный в качестве защищенного анклава), передача и хранение платежной информации (за пределами анклава) исключительно в зашифрованном виде, на первый взгляд, делают эту систему неприступной для злоумышленника. Однако докладчик представляет специализированный софт с открытым исходным кодом, позволяющий обойти всю эту защиту и превратить iPhone с поддержкой Apple Pay в настраиваемый жучок для клонирования банковских карт. Также докладчик показывает, что Apple Pay API предоставляет намного больше функций, чем нужно для эмуляции банковской карты, — функций, которые дают потенциальному злоумышленнику обширные возможности в манипулировании торговым оборудованием через iPhone.

Под конец докладчик резюмирует безапелляционным утверждением: «Может быть, кто-то и считает, что Apple Pay — это самая безопасная форма оплаты, но мы-то знаем, что Apple Pay представляет собой перспективный инструмент для кардинга».

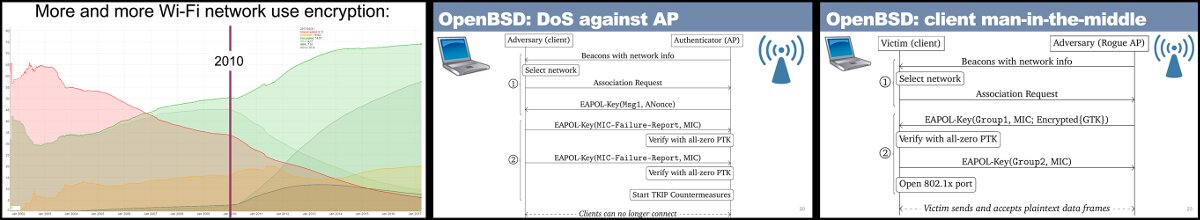

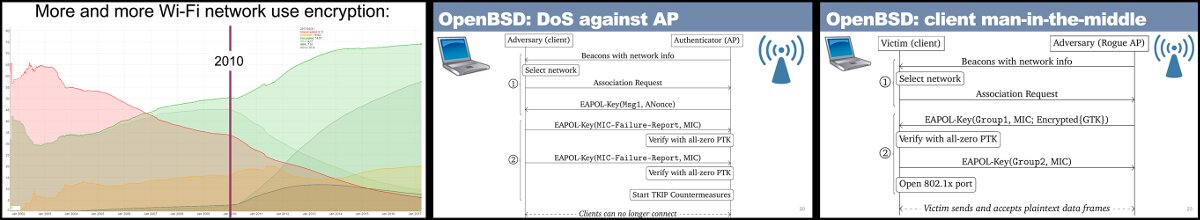

WiFuzz: обнаружение и эксплуатация логических уязвимостей в криптографическом рукопожатии Wi-Fi

Шифрованный Wi-Fi приобретает все большую популярность. Такие новые стандарты, как Hotspot 2.0 и Opportunistic Wireless Encryption, тому подтверждение. Hotspot 2.0 упрощает поиск и выбор сети, создавая инфраструктуру, действующую по тому же принципу, что и роуминг в сотовых сетях. С другой стороны, Opportunistic Wireless Encryption вводит неавторизованное шифрование для сетей Wi-Fi. Задумка этих решений хорошая. Но они не будут иметь ровным счетом никакого смысла, если при реализации четырехэтапного криптографического рукопожатия Wi-Fi (во время которого девайсы договариваются о новых сессионных ключах) допущены ошибки.

В этом докладе рассказывается и демонстрируется, как обнаруживать уязвимости в реализации этого рукопожатия и как злоупотреблять ими. Причем здесь речь идет не о традиционных ошибках программирования (таких как переполнение буфера или повторное освобождение памяти), а о логических уязвимостях. Примером логической уязвимости может быть ситуация, когда при рукопожатии некоторые сообщения пропускаются, в результате чего могут быть использованы неинициализированные криптографические ключи. Очевидно, что подобные уязвимости сводят на нет любые гарантии безопасности. Чтобы обнаружить такие логические уязвимости, докладчик сначала строит модель рукопожатия Wi-Fi, которая описывает ожидаемое поведение. Далее автоматически генерирует полный набор некорректных вариантов рукопожатия и затем проверяет, правильно ли на них реагирует реализованная модель (соответствует ли ее ответ идеализированной модели).

Докладчик протестировал двенадцать точек доступа Wi-Fi и в каждой обнаружил уязвимости. Среди них: возможность обхода процедуры аутентификации, снятие «отпечатков пальцев», атака на понижение защиты, DoS-атаки и другие. Наиболее чувствительные уязвимости найдены в OpenBSD. Первая из них может быть эксплуатирована для DoS-атаки на точку доступа. Вторая — для MiTM-атаки против клиентов WPA1 и WPA2. Докладчик также обнаружил уязвимости, позволяющие провести «атаку на понижение» против MediaTek и Broadcom, которая заставляет использовать TKIP и RC4. Кроме того, докладчик нашел уязвимости, которыми можно злоупотреблять для DoS-атаки против Windows 7, а также ряд уязвимостей в реализациях для Aerohive, Apple, Cisco, Hostapd и Windows 10.

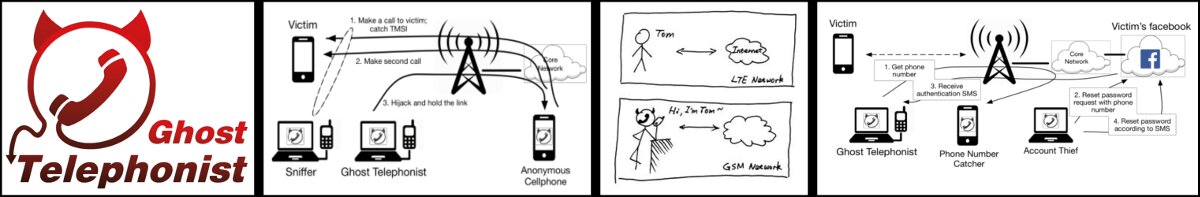

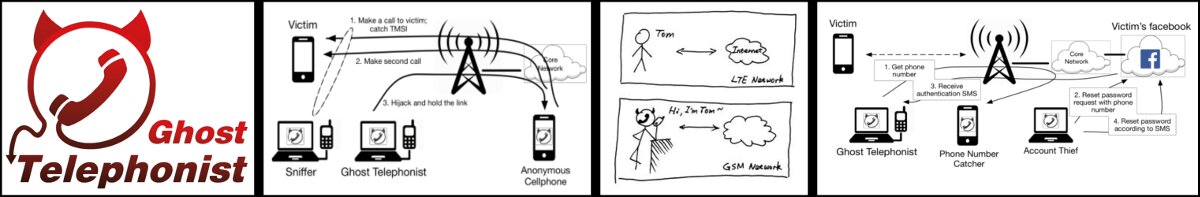

«Призрачный телефонист» выдает себя за вас посредством LTE CSFB

В докладе представлена одна из уязвимостей CSFB-коммутации в сотовой сети 4G LTE. Докладчик обнаружил, что при CSFB-коммутации процедура аутентификации отсутствует. Это дает потенциальному злоумышленнику возможность перехватывать все коммуникации жертвы. Разработанную на основе этой уязвимости атаку докладчик назвал «призрачный телефонист».

Эта уязвимость позволяет изготовить несколько эксплоитов. Во-первых, когда звонок или SMS не зашифрованы или зашифрованы слабо, злоумышленник может выдавать себя за жертву: принимать от ее имени вызовы/сообщения, а также инициировать их. Во-вторых, «призрачный телефонист» может получить номер телефона своей жертвы и затем использовать этот номер для совершения продвинутой атаки, например взламывать аккаунты в различных интернет-сервисах. Атака может производиться в двух режимах: либо на случайную, либо на конкретную жертву. Докладчик провел эту атаку при помощи собственного мобильника, в немодифицированной сети оператора.

Атака не нуждается в поддельной базовой станции, поэтому стоимость ее реализации низкая. Кроме того, жертва не сможет обнаружить факт нападения, потому что нет поддельной базовой станции и нет перевыбора соты.

Одна машина, два радиопакета: атака на автомобильные ключи Hitag-2

Начиная с 2006 года появилось много публикаций, анализирующих безопасность алгоритма Hitag-2 в контексте контроля доступа к автомобилям. Хотя криптография этого алгоритма уже давно сломана, он все еще используется в автомобильной промышленности. Плюс совсем недавно были обнаружены новые уязвимости у RKE-систем (Remote Keyless Entry — удаленный бесключевой доступ к автомобилю), основанных на Hitag-2, которые дают возможность провести атаку по разблокировке автомобиля; для этого требуется захват от четырех до восьми радиопакетов.

Однако в докладе показано, что специфические реализации RKE-систем на базе Hitag-2 применяют изящные контрмеры, благодаря которым данные RKE неуязвимы для описанной атаки. Кроме того, в докладе представлен детальный анализ такой системы (по методу черного ящика) — начиная от физического/аппаратного уровня и заканчивая «непрерывно изменяющимся кодом». Наконец, в докладе раскрывается новая криптографическая уязвимость, которую можно эксплуатировать для создания поддельных пакетов без извлечения криптографического ключа и открывать целевой автомобиль — с захватом только двух радиопакетов.

В докладе показано, что создавать открывающие радиофреймы возможно и не находя секретный ключ; вместо этого можно вычислить эквивалентные ключи, которые позволяют получить тот же самый поток ключей Hitag-2, что и при использовании подлинного ключа. При такой атаке упомянутую контрмеру обойти тривиально — одним простым захватом дополнительного радиопакета.

Продолжаем держать тебя в курсе самых интересных докладов с мировых хакерских конференций. В сегодняшнем материале — все, что связано с уязвимостями беспроводных технологий. И между прочим, делись в комментах лекциями и докладами, которые ты нашел без нашей помощи: user-generated content Роскомнадзор еще не запретил.

.

.Взлом умного пистолета

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Умные пистолеты продают с обещанием: стрелять они будут только из рук авторизованных пользователей. В кино такие обещания, может быть, и работают, но в реальности дела обстоят иначе.

В этом докладе исследуется безопасность одного из таких умных пистолетов, который доступен в продаже для широкой общественности, и демонстрируются три его уязвимости. Во-первых, показано, как из пистолета можно стрелять даже вдали от его хозяина. Во-вторых, как заблокировать стрельбу, даже если выстрелить хочет законный владелец пистолета. В-третьих, как стрелять из пистолета даже без авторизации, без предварительного физического контакта с целевым пистолетом и без его модификации.

DirtyTooth: получил музыку — потеряй контакты

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Доклад Кевина Митника, легендарного персонажа хакерской сцены. В последнее время его имя обычно всплывает только при обсуждении социальной инженерии, но, как можно видеть из этого доклада, социальная инженерия — далеко не единственное, в чем Митник силен.

Bluetooth-коммуникации сегодня на подъеме. Миллионы людей пользуются этой технологией для комфортного подключения к периферийным устройствам. В докладе представлен трюк/хак для iOS 10.3.2 (и более ранних версий этой ОС) для взлома механизма управления профилями. Из-за утечки информации с iOS-девайсов, вызванной некорректным управлением профилями, у злоумышленника существует техническая возможность извлечь немало конфиденциальных данных пользователя с девайса, работающего под управлением iOS.

Манипулируем IoT-девайсами через радиосигналы

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Этот доклад — идеальный экскурс в работу беспроводной связи. В докладе продемонстрировано, как захватывать цифровые данные в режиме реального времени (при помощи SDR), — вплоть до того, что показывается, как именно информационные биты передаются. Объясняется, как просматривать, прослушивать, воспроизводить беспроводные сигналы и манипулировать ими, как прерывать беспроводные коммуникации и даже как генерировать новые радиоволны с нуля — иначе говоря, делать радиоинъекции (радиоинъекции могут быть полезны при фаззинге и брутфорс-атаках).

Докладчик также демонстрирует разработанные собственноручно инструменты (на базе SDR), облегчающие перехват и генерацию беспроводных цифровых сигналов.

Клонирование RFID-маячков в полевых условиях в режиме реального времени

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Сегодня существует много довольно неплохих решений для клонирования RFID-маячков. Однако процесс клонирования, как правило, медленный, утомительный и чреват ошибками. Что, если бы появился новый способ клонирования бейджей с RFID-начинкой, свободный от всех этих проблем?

В этом докладе представлен более умный способ клонирования RFID-маячков, который возможно проводить в полевых условиях. В докладе рассмотрены наиболее популярные из инструментов и методов для дальнодействующего RFID-клонирования. Затем обсуждается и демонстрируется новый метод, который позволяет клонировать RFID-маячки в полевых условиях — в считаные секунды.

Новая версия MiTM-атаки: Man in the NFC

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Технология NFC (Near Field Communication) широко используется в областях, напрямую связанных с финансами и доступом к чувствительной информации. Уверен, что любой, кто когда-либо «платил телефоном» или смарт-часами, со мной согласится.

Где деньги — там хакеры, и неудивительно, что против этой технологии постоянно придумывают новые атаки.

В докладе представлен инструмент для проведения одной из таких атак — аппаратная примочка UniProxy, построенная на базе микроконтроллера PN7462AU (ARM’ированный чип с NFC-железом на борту). Этот инструмент состоит из двух устройств, каждое из которых оснащено радиопередатчиком и самомодифицирующимся высокочастотным картридером. Одно из устройств ведущее, другое ведомое. «Ведущая» часть позволяет легко и быстро считывать практически все смарт-карты типа ISO 14443A (независимо от того, каково назначение этой карты: банковская, удостоверение, паспорт, карта доступа или какая-либо другая; какой протокол безопасности на смарт-карте используется — тоже не имеет значения, главное, чтобы он соответствовал стандарту ISO 14443A) и перенаправлять считанные данные к легальному картридеру посредством «ведомого» устройства. Ведущий и ведомый компоненты этого инструмента взаимодействуют через радиопередатчики, находясь на расстоянии до 200 м.

Азы радиохакинга: методы беспроводных атак

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Что общего у взлома противоторнадной сирены Далласа, у взлома электроскейтов и у взлома умных дверных замков? Уязвимые протоколы беспроводных коммуникаций!

Взлом беспроводных устройств становится все более распространенным явлением — благодаря тому, что набирают популярность IoT и радиочастотные протоколы с управлением через мобильники. Хотя все те радиочастотные протоколы, которые не относятся к категории Wi-Fi и Bluetooth, остаются для многих практикующих безопасников тайной, покрытой мраком, взламывать их намного проще, чем может показаться. Этот доклад закладывает фундаментальные основы современного радиохакинга. После вводной информации про основополагающие радиочастотные концепции докладчик представляет классификацию беспроводной угрозы. Описывая беспроводные атаки, докладчик проводит параллели с классическими эксплоитами для проводных сетей, а также выделяет моменты, которые уникальны только для беспроводных сетей. Подкрепляет описываемые концепции живыми демонстрациями, реализованными на SDR-девайсе и аппаратном радио.

Доклад помогает сформировать ясное понимание, как взламывают беспроводные сети и как применить свои навыки эксплуатации проводных сетей к сетям беспроводным.

Новые приключения 3G/4G-шпиона

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Сказать, что 3G/4G-девайсы популярны, — значит ничего не сказать. Тем, что все они уязвимы для IMSI-перехватчиков, также известных как СКАТы, сейчас тоже никого не удивишь. Атаки на 3G/4G-сети посредством IMSI-перехватчиков уже давно известны, хорошо описаны и доступны для широкой общественности. Однако в этом докладе рассказывается про новые векторы атаки — которые позволяют вести трекинг и мониторить активность мобильных девайсов.

В частности, описана новая уязвимость в широко распространенном в сетях 3G/4G криптографическом протоколе. Описываются различные способы эксплуатации этой уязвимости с использованием недорогого оборудования. Кроме того, докладчик проводит несколько демонстрационных атак, чтобы показать, к каким последствиям для конечных пользователей 3G/4G-девайсов может привести эта уязвимость.

Ультразвуковая пушка против умных гаджетов

Для просмотра ссылки необходимо нажать

Вход или Регистрация

MEMS-сенсоры, такие как акселерометр и гироскоп, — обязательные и незаменимые компоненты современных умных гаджетов. Авторы доклада обнаружили связанную с ними уязвимость: сенсоры умных гаджетов резонируют от акустических волн на некоторых частотах, что приводит к искажению показаний сенсора.

Разработав методологию атаки, исследователи смогли манипулировать данными посредством точной подстройки параметров для акселерометра и гироскопа. Кроме того, докладчик представляет комбинированную атаку, которая использует оба сенсора и поэтому более гибка. Докладчик подробно описывает влияние найденной уязвимости на самые разнообразные гаджеты с MEMS-сенсорами на борту: VR-девайсы, средства передвижения с автобалансировкой, дроны и другие. При помощи собранной в домашних условиях ультразвуковой системы докладчик атакует популярные VR-девайсы, в том числе смартфоны iPhone 7 и Galaxy S7. Докладчик показывает, как, воздействуя на эти умные девайсы ультразвуком на резонансных частотах, можно манипулировать «виртуальной реальностью». Например, управлять направлением взгляда без каких-либо движений со стороны пользователя или вызывать землетрясение с различными магнитудами. Такое развитие событий может шокировать некоторых пользователей, потому что оно противоречит их фактическим ощущениям; из-за этого они могут упасть с гироскутера и травмироваться.

Докладчик рассказывает, как атаковал мультикоптер DJI и смог изменить его траекторию.

Таким образом, описываемая ультразвуковая атака способна лишать пользователей контроля над их умными гаджетами. А в случае с VR-системами и средствами передвижения с автобалансировкой эта атака способна привести к серьезным физическим травмам.

Apple Pay — «самая безопасная» форма оплаты

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Как нетрудно догадаться из названия (особенно из кавычек вокруг «самая безопасная»), докладчик подробно рассматривает уязвимости этого платежного сервиса.

Такие характеристики Apple Pay, как выделенный процессор для проведения платежных транзакций (выполненный в качестве защищенного анклава), передача и хранение платежной информации (за пределами анклава) исключительно в зашифрованном виде, на первый взгляд, делают эту систему неприступной для злоумышленника. Однако докладчик представляет специализированный софт с открытым исходным кодом, позволяющий обойти всю эту защиту и превратить iPhone с поддержкой Apple Pay в настраиваемый жучок для клонирования банковских карт. Также докладчик показывает, что Apple Pay API предоставляет намного больше функций, чем нужно для эмуляции банковской карты, — функций, которые дают потенциальному злоумышленнику обширные возможности в манипулировании торговым оборудованием через iPhone.

Под конец докладчик резюмирует безапелляционным утверждением: «Может быть, кто-то и считает, что Apple Pay — это самая безопасная форма оплаты, но мы-то знаем, что Apple Pay представляет собой перспективный инструмент для кардинга».

WiFuzz: обнаружение и эксплуатация логических уязвимостей в криптографическом рукопожатии Wi-Fi

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Шифрованный Wi-Fi приобретает все большую популярность. Такие новые стандарты, как Hotspot 2.0 и Opportunistic Wireless Encryption, тому подтверждение. Hotspot 2.0 упрощает поиск и выбор сети, создавая инфраструктуру, действующую по тому же принципу, что и роуминг в сотовых сетях. С другой стороны, Opportunistic Wireless Encryption вводит неавторизованное шифрование для сетей Wi-Fi. Задумка этих решений хорошая. Но они не будут иметь ровным счетом никакого смысла, если при реализации четырехэтапного криптографического рукопожатия Wi-Fi (во время которого девайсы договариваются о новых сессионных ключах) допущены ошибки.

В этом докладе рассказывается и демонстрируется, как обнаруживать уязвимости в реализации этого рукопожатия и как злоупотреблять ими. Причем здесь речь идет не о традиционных ошибках программирования (таких как переполнение буфера или повторное освобождение памяти), а о логических уязвимостях. Примером логической уязвимости может быть ситуация, когда при рукопожатии некоторые сообщения пропускаются, в результате чего могут быть использованы неинициализированные криптографические ключи. Очевидно, что подобные уязвимости сводят на нет любые гарантии безопасности. Чтобы обнаружить такие логические уязвимости, докладчик сначала строит модель рукопожатия Wi-Fi, которая описывает ожидаемое поведение. Далее автоматически генерирует полный набор некорректных вариантов рукопожатия и затем проверяет, правильно ли на них реагирует реализованная модель (соответствует ли ее ответ идеализированной модели).

Докладчик протестировал двенадцать точек доступа Wi-Fi и в каждой обнаружил уязвимости. Среди них: возможность обхода процедуры аутентификации, снятие «отпечатков пальцев», атака на понижение защиты, DoS-атаки и другие. Наиболее чувствительные уязвимости найдены в OpenBSD. Первая из них может быть эксплуатирована для DoS-атаки на точку доступа. Вторая — для MiTM-атаки против клиентов WPA1 и WPA2. Докладчик также обнаружил уязвимости, позволяющие провести «атаку на понижение» против MediaTek и Broadcom, которая заставляет использовать TKIP и RC4. Кроме того, докладчик нашел уязвимости, которыми можно злоупотреблять для DoS-атаки против Windows 7, а также ряд уязвимостей в реализациях для Aerohive, Apple, Cisco, Hostapd и Windows 10.

«Призрачный телефонист» выдает себя за вас посредством LTE CSFB

Для просмотра ссылки необходимо нажать

Вход или Регистрация

В докладе представлена одна из уязвимостей CSFB-коммутации в сотовой сети 4G LTE. Докладчик обнаружил, что при CSFB-коммутации процедура аутентификации отсутствует. Это дает потенциальному злоумышленнику возможность перехватывать все коммуникации жертвы. Разработанную на основе этой уязвимости атаку докладчик назвал «призрачный телефонист».

Эта уязвимость позволяет изготовить несколько эксплоитов. Во-первых, когда звонок или SMS не зашифрованы или зашифрованы слабо, злоумышленник может выдавать себя за жертву: принимать от ее имени вызовы/сообщения, а также инициировать их. Во-вторых, «призрачный телефонист» может получить номер телефона своей жертвы и затем использовать этот номер для совершения продвинутой атаки, например взламывать аккаунты в различных интернет-сервисах. Атака может производиться в двух режимах: либо на случайную, либо на конкретную жертву. Докладчик провел эту атаку при помощи собственного мобильника, в немодифицированной сети оператора.

Атака не нуждается в поддельной базовой станции, поэтому стоимость ее реализации низкая. Кроме того, жертва не сможет обнаружить факт нападения, потому что нет поддельной базовой станции и нет перевыбора соты.

Одна машина, два радиопакета: атака на автомобильные ключи Hitag-2

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Начиная с 2006 года появилось много публикаций, анализирующих безопасность алгоритма Hitag-2 в контексте контроля доступа к автомобилям. Хотя криптография этого алгоритма уже давно сломана, он все еще используется в автомобильной промышленности. Плюс совсем недавно были обнаружены новые уязвимости у RKE-систем (Remote Keyless Entry — удаленный бесключевой доступ к автомобилю), основанных на Hitag-2, которые дают возможность провести атаку по разблокировке автомобиля; для этого требуется захват от четырех до восьми радиопакетов.

Однако в докладе показано, что специфические реализации RKE-систем на базе Hitag-2 применяют изящные контрмеры, благодаря которым данные RKE неуязвимы для описанной атаки. Кроме того, в докладе представлен детальный анализ такой системы (по методу черного ящика) — начиная от физического/аппаратного уровня и заканчивая «непрерывно изменяющимся кодом». Наконец, в докладе раскрывается новая криптографическая уязвимость, которую можно эксплуатировать для создания поддельных пакетов без извлечения криптографического ключа и открывать целевой автомобиль — с захватом только двух радиопакетов.

В докладе показано, что создавать открывающие радиофреймы возможно и не находя секретный ключ; вместо этого можно вычислить эквивалентные ключи, которые позволяют получить тот же самый поток ключей Hitag-2, что и при использовании подлинного ключа. При такой атаке упомянутую контрмеру обойти тривиально — одним простым захватом дополнительного радиопакета.

.gif)