Мечтали ли вы выиграть казино? Герои нашего подкаста со своей задачей справились. К чему это привело читайте дальше.

ВЕДУЩИЙ: Эх, Вегас. Родина казино так и манит всех, мечтающий разбогатеть. Но дело в том, что казино всегда выигрывает. Машины и игры построены таким образом, что в конечном итоге игрок проиграет. Почти каждая ставка, которую вы можете сделать в Вегасе, сыграет в пользу казино. Однако миллионы людей играют, ища способы обмануть систему. Но что, если бы вы нашли способ изменить шансы в свою пользу и можете выигрывать когда захотите?

Однажды я работал в Лас-Вегасе, штат Невада. Меня всегда удивляло, какие способы используют люди, чтобы выиграть в казино. Я видел, как люди кладут счастливую монетку на свой игровой автомат или размахивают специальным пером в воздухе при каждом броске костей. Я видел, как люди считали карты и записывали все свои результаты. Каждый из них ищет способ взять преимущество, разработать долгосрочную выигрышную стратегию. Некоторые люди относятся к этому очень серьезно.

Большинство серьезных хакеров игровых автоматов покупают автомат и пытаются взломать ее дома. Они играют, добавляя в машину различные предметы, чтобы попытаться вывести ее из строя и выплюнуть деньги. На сегодняшний день существует множество устройств для взлома игровых автоматов. Один из них называется «Обезьянья лапа», и это устройство с небольшим светом, которое вы втыкаете в монетоприемник автомата. Это заставляет машину думать, что, когда произошла выплата, монеты не выпали. Тогда автомат снова выплачивает выигрыш. Вор может украсть все монеты из игрового автомата всего за несколько минут. Если мошенника поймают с использованием таких устройств почти сразу же можно попасть в тюрьму. Наказания суровые и строгие, и это большой риск для воров.

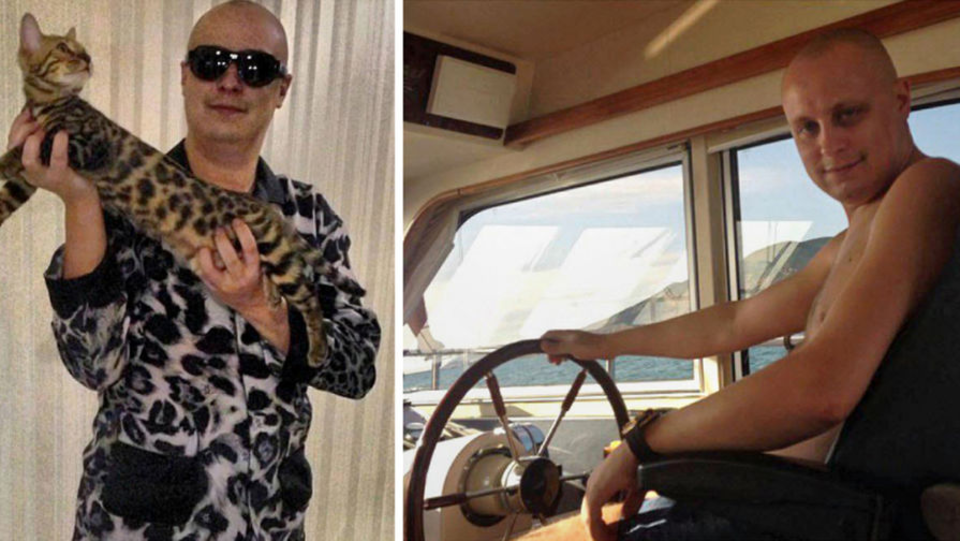

Джон Кейн — пианист-виртуоз. Сорок из своих пятидесяти лет он является опытным пианистом, играет для большой аудитории, обучает игре на фортепиано, продает свои записи. Он живет в Лас-Вегасе и руководит консалтинговой фирмой по вопросам управления, которая утверждает, что ее клиентами являются тридцать компаний из списка Fortune 100. К 2005 году бизнес Джона стал очень прибыльным. Он жил в большом доме на северо-востоке Вегаса. Но помимо любви к игре на фортепиано и сборке моделей поездов, он также любил азартные игры. Это продолжалось годами, но к 2006 году он сильно пристрастился.

В том же году он проиграл 500 000 долларов в азартных играх, часто в казино Boulder Station. Его любимой игрой был видеопокер. Видеопокер — простая, но увлекательная игра. Вам дается пять карт с возможностью скинуть любую из этих карт, чтобы получить новую. Цель состоит в том, чтобы получить лучший набор карт на руке. Выиграть можно где угодно: от одного цента, который вы положили в автомат, до тысяч долларов в джекпоте. Джон провел много времени, играя в видеопокер под названием Game King, созданный IGT. Это был самый популярный видео-слот в Вегасе. Он содержал такие игры, как Deuces Wild, Jacks Are Better, Triple Play и Bonus Poker. Его пианистские руки стильно и элегантно украшали кнопки автомата, и он часами играл в покер в тысячи партий. Но однажды случилось что-то странное.

В апреле 2009 года он играл в видеопокерный автомат Game King в казино Фримонт в центре Лас-Вегаса. Он пытался изменить свою ставку и нажал несколько неправильных кнопок. Внезапно автомат показал, что он выиграл более 1000 долларов, даже не сделав ставки. Он сразу понял, что это ошибка автомата. Его выплата была настолько большой, что сотруднику казино пришлось доставать ее вручную. Он сказал дежурному, что, по его мнению, произошла ошибка, но дежурный просто подумал, что он шутит, и все равно отдал выплату. Джон попытался повторить проблему. Он провел еще несколько часов, играя и пытаясь повторить это странное событие. Джон позвонил другу. Несколькими годами ранее у Джона был друг по азартным играм по имени Андре Нестор.

Андре был на тринадцать лет моложе Джона и работал телефонным оператором в банке. Он зарабатывал значительно меньше, чем Джон, но все же умудрялся проигрывать около 20 000 долларов в год, играя в азартные игры. Джон позвонил Андре и рассказал ему об ошибке, которую он обнаружил в автомате для видеопокера, и что, по его мнению, он сможет воспроизвести ее. Андре сразу же заинтересовался.

Джон встретил Андре в аэропорту Маккаран, они позавтракал и сразу же вернулись в Фримонт и сели бок о бок за два видеопокерных автомата Game King. У Джона были некоторые идеи о том, как вызвать ошибку, но он не знал наверняка. Он объяснил Андре, что, по его мнению, было схемой, и они вдвоем приступили к поиску ошибки. Они пробовали разные стратегии ставок, разные игры, комбинации нажатия кнопок и разные уровни ставок. Время от времени им удавалось вызвать ошибку.

После нескольких часов игры бок о бок они выяснили точную последовательность действий, которую необходимо выполнить, чтобы получить очень большой выигрыш. В тот вечер они сорвали многочисленные джекпоты и отправились на праздничный ужин. Они начали обдумывать свои планы. К счастью для них, автомат для видеопокера Game King очень популярен в Вегасе. Не только в казино, но и в закусочных, и на заправочных станциях, и почти везде. Они знали, что их действия могут попасть под подозрение. Они спланировали, как будут действовать дальше.

Они провели еще один день во Фримонте, чтобы убедиться, что их стратегия сработала, и, конечно же, она сработала отлично. Потом они направились в другое казино. Та же игра, та же стратегия, но это не сработало. Они пробовали множество других казино: Хилтон, Хард-Рок, Луксор, Стратосфера и Тропикана. Нигде больше это не удавалось. Они вернулись во Фримонт, но, конечно же, там все работало отлично. Эти двое были сбиты с толку, поэтому Андре решил вернуться в аэропорт и улететь домой в Пенсильванию.

В аэропорту Андре проиграл еще 700 долларов, играя в автоматы для видеопокера, но Андре все равно уехал с 8000 долларов больше, чем он прилетел. Джон вернулся в Фримонт и продолжил играть в покер. Он продолжал выигрывать и продолжал играть. Тогда менеджер игровых автоматов заметил, что все автоматы для видеопокера Game King становятся убыточными для казино. Менеджер сказал Джону, что они отключают функцию удвоения на этих машинах. Эта функция позволяла игрокам удвоить свой выигрыш или проиграть все. Джон использовал эту функцию каждый раз, когда мог, и управляющий слотами знал об этом. Джон не слишком беспокоился о том, что эта функция будет отключена. Тогда он думал, что дело в определённой последовательности клавиш. Но когда Джон вернулся на следующий день, ошибка не сработала.

Джон был сбит с толку и позвонил Андре. Андре сразу понял, что недостающим звеном их схемы была функция удвоения. С неё схема работала, а с выключенной — нет. Андре прыгнул на другой самолет и отправился обратно в Вегас. Функция удвоения в этих играх была отключена, потому что многим игрокам эта функция не нравится. Однако вы можете попросить игрового помощника включить эту функцию, и иногда они соглашаются. Джон и Андре отправились в новое казино и попросили обслуживающий персонал включить функцию «Удвоить». Андре начал играть, у него было каре, что принесло ему 500 долларов.

Он нажал волшебную последовательность кнопок и "бинго", его 500 долларов мгновенно превратились в джекпот в 10 000 долларов. Схема работала идеально и теперь они могут пойти в любое казино и заработать огромные деньги. Они были неудержимы. У них было почти бесконечное количество автоматов, где можно было выиграть десятки тысяч джекпотов. Андре смотрел на совершенно новую жизнь. Он жил на пособия по социальному обеспечению и теперь мечтал о собственном доме, покупке красивой одежды и о дорогих подарках своим друзьям. Они продолжали абузить ошибку по всему городу, пока не наткнулись на еще лучшую версию ошибки. Они обнаружили, что могут вызвать ошибку дважды за одну игру.

Тем не менее, было бы рискованно использовать эту схему постоянно. Они старались быть более аккуратными. Андре и Джон освоили свою схему. Они больше не считали это азартной игрой. По сути, они могли выиграть сколько угодно и когда угодно. Андре понял, что может зарабатывать 500 000 долларов в день, если действительно захочет. Схема работала следующим образом:

Шаг первый: найдите автомат для видеопокера Game King, который допускает разные уровни ставок.

Шаг второй: попросите оператора включить функцию «Удвоение» и будьте вежливы и обходительны, пока он вносит изменения.

Шаг третий: добавьте деньги в автомат и выберите самый низкий уровень ставки.

Шаг четвертый: играйте с наименьшей ставкой, пока не выиграете крупную комбинацию, скажем, каре или флеш-рояль.

Шаг пятый: когда на экране отображается флеш-рояль, не обналичивайте деньги. Вместо этого нажмите кнопку «Другие игры» и выберите другой вариант игры. Играйте, пока не выиграете любой выигрыш, после сработает функция удвоения. Теперь ваш следующий выигрыш будет вдвое больше, чем обычно.

Шаг шестой: добавьте больше денег в автомат.

Шаг седьмой: снова нажмите кнопку «Другие игры». Теперь выберите «Максимальный уровень ставки» и вернитесь к игре, в котором вы собрали флеш-рояль.

Шаг восьмой, нажмите кнопку Cash Out и бинго. Джекпот. Вы выиграете в десять раз больше, чем присудил вам первоначальный флеш-рояль.

Джон хотел бОльшую часть дохода, так как он рассказал Андре о уязвимости. Но Андре решил, что будет теперь играть один. За несколько дней в Вегасе Андре заработал 152 000 долларов в таких местах, как Wynn и Rio. Андре улетел обратно в Пенсильванию. Джон продолжил свою собственную серию побед, посетив восемь разных казино и выиграв более 500 000 долларов, выигрывая джекпот за джекпотом ночь за ночью.

Вернувшись домой в Пенсильванию, Андре нашел казино, в котором была игра в видеопокер Game King. Андре приводил с собой в казино свиту. Телохранитель: полицейский на пенсии, чтобы присматривать за Андре. А также его друг, который работал официантом в Red Lobster. Андре выиграл в казино еще 50 000 долларов.

Джон продолжал свои подвиги в Вегасе. Он отправился в казино Сильвертон, в то самое, где русалки плавают в аквариуме. Он вошел в комнату с высокими ставками и нашел автомат для видеопокера Game King. Он попросил дежурного включить функцию удвоения и начал выигрывать джекпот за джекпотом. Сначала 4300 долларов, затем 2800 долларов, затем 4100 долларов и еще несколько.

Для каждого выигрыша требовалось, чтобы пришел менеджер и заплатил джекпот наличными, а также заполнил документы, чтобы объявить выигрыш. Затем Джон выиграл седьмой джекпот в размере 10 400 долларов, а затем восьмой джекпот в размере 8 200 долларов. Но на этот раз дежурный пришел не сразу. Джон нетерпеливо ждал. Менеджер пришёл, но сказал Джону подождать. Победная серия Джона привлекла внимание руководства казино. Они подумали, что этому парню либо невероятно повезло, либо он жульничал, поэтому они вызвали охрану и увели его в дальнюю комнату. На него надели наручники. Джон был доставлен в центр заключения округа Кларк по делу о краже и провел ночь в тюрьме.

На следующий день его отпустили, и он сразу же позвонил Андре предупредить его. Но Андре не слушал, думая, что Джон просто пытается забрать все деньги себе. Поэтому он продолжил ходить в казино со своей свитой и выигрывать. Несколькими днями позже игорный контроль из Невады посетил казино Сильвертон. Они проверили игру и не обнаружили никаких доказательств фальсификации. Они вытащили память игры и забрали записи с камер наблюдения. Они вернулись в лабораторию с записями наблюдения и смогли воспроизвести ошибку. Это была первая подобная ошибка, обнаруженная в Game King. Совет по контролю над азартными играми немедленно уведомил IGT, создателей Game King. У IGT давняя репутация надежных игр без ошибок. И Совет по контролю над азартными играми, и IGT проводят строгие проверки, чтобы гарантировать, что ничего подобного никогда не произойдёт в игре.

После дальнейшего изучения IGT обнаружила, что эта ошибка существовала в течение семи лет, и никто не знал, что она присутствовала в тысячах игр по всему миру. IGT немедленно уведомила всех своих клиентов о необходимости немедленного отключения функции удвоения. Андре понятия не имел, как много знают следователи, и думал, что Джон просто лгал, чтобы сохранить схему при себе. Андре продолжал посещать местное казино и смог выиграть более 480 000 долларов. В конце концов казино отказалось выплачивать джекпот, и Андре ушел. В 13:00 6 августа 2009 года Андре спал на диване в своей квартире, и вдруг из-за двери раздались крики. «Полиция штата, откройте!» Дверь начали таранить. Полиция ворвалась в его квартиру.

Андре увидел солдата в полном защитном снаряжении, направившего винтовку AR-15 на Андре и кричащего: «Ложись на пол!»

Полицейские схватили его и приковали наручниками к стулу. Андре два часа наблюдал, как солдаты переворачивают все в его доме. Они перевернули матрасы, открыли ящики, снесли части потолка и просмотрели его компьютер. Друг Андре, входивший в его окружение, пришел навестить Андре, но тоже был немедленно арестован за соучастие.

Полицейские конфисковали каждую копейку, найденную в квартире, и передали ее окружному прокурору. Андре было предъявлено обвинение в 698 уголовных преступлениях, от кражи до преступного сговора. Андре провел десять дней в тюрьме и был полон решимости бороться, полагая, что присяжные наверняка встанут на его сторону. Именно тогда вмешалось ФБР. Они вывели его из зала суда Пенсильвании, в котором он находился, и экстрадировали в Лас-Вегас. Теперь ему и Джону были предъявлены обвинения в федеральных преступлениях. Пока агенты ФБР провожали его до машины, у группы местных новостей была возможность взять интервью у Андре. Вот отрывок из этого интервью.

АНДРЕ: Сейчас меня арестовывают на федеральном уровне за выигрыш в игровом автомате. Пусть все увидят записи с камер наблюдения. Я нажимал кнопки на автомате в казино. Это все, что я сделал. Теперь выигрыш явно незаконен. Это невероятно. У меня 700 преступлений. Внимание: если вы играете и выигрываете в казино, а потом руководство вдруг решает, что их машины не были полностью исправны, то вас арестуют.

Это неправильно, и я думаю, что людям действительно нужно услышать все, что я сказал сегодня. Я разговаривал с адвокатами по азартным играм в Неваде. Они говорят, что я не сделал ничего плохого. Философия заключается в том, что если казино ставит машину, которая выплачивает больше, чем обычно ожидается, а человек выигрывает, при условии, что он не использует устройства или какие-либо поддельные деньги, тогда есть ничего незаконного. Это вопрос между казино и производителем этой машины.

ВЕДУЩИЙ: Джону и Андре были предъявлены обвинения в заговоре и нарушении Закона о компьютерном мошенничестве и злоупотреблениях 1986 года. Этот закон был принят для наказания хакеров, которые незаконно проникли в правительство и банки. ФБР заявило, что мошенники сознательно использовали ошибку, которая превышала допустимый уровень для доступа к машине для видеопокера, и это противоречило правилам игры в покер. Однако их защитник утверждал, что все, что позволяет им делать игра, должно считаться разрешенным доступом. Большинство взломов игровых автоматов осуществляется с помощью дополнительных устройств, таких как магниты или электрические импульсы, но Андре и Джон использовали внутриигровые функции только для управления игрой, чтобы играть так, как они хотели. Адвокат заявил, что все, что эти ребята сделали, это нажали последовательность кнопок, на которые они имели право нажимать по закону. Дело тянулось восемнадцать месяцев.

За это время в суды было передано еще несколько дел о нарушениях такого рода. Одним из них был Аарон Шварц, арестованный за скачивание академических статей без разрешения. Другой был об утечке базы данных другому сотруднику. Обвинение не выиграло ни одно из этих дел. Но ситуация Джона и Андре подвергалась тщательной проверке. 3 декабря 2013 года федералы заключили с каждым сделку: если один сдаст другого, то он не получит тюремный срок, а только условку. Джон и Андре поступили благородно решили не давать показаний.

Обвинению было нечего использовать против этих двоих, поэтому они в конечном итоге сняли обвинения и отпустили их обоих на свободу. Деньги Андре были конфискованы и возвращены обратно в казино Пенсильвании, где он их выиграли, однако IRS заявляет, что он должен задолженность по налогам в размере 239 000 долларов США со своего выигрыша, которого у него нет. Андре расстроился из-за того, что они поссорились с Джоном из-за денег. Джон и Андре мало разговаривали с тех пор, как их арестовали в 2009 году, и им обоим запретили посещать казино, в которых они выиграли, но в суде не было никаких доказательств того, что выигрыши Джона были конфискованы или возвращены. Что стало с его деньгами, сейчас неизвестно.

Джон вернулся к игре на пианино и записи песен. Уязвимые игровые автоматы до сих пор исправляются. Это не так просто, как нажать «Обновить», потому что системы не подключены к Интернету. Применение патчей к ним сложнее, и по всему миру разбросаны тысячи таких автоматов. Не все из них управляются казино, которое применяет последние исправления. Однако есть большая вероятность, что большинство машин исправлено, поэтому лучше держать свои монеты в кармане. В конце концов, казино почти не беспокоила выигрышная серия Джона и Андре, потому что это была просто дюжина казино, и в них участвовали только два парня. Если бы эта схема просочилась в каменные джунгли, где о нем услышали бы сразу сотни людей, это был бы ужасный кошмар для казино по всему миру. К счастью для казино, эти двое держали эту схему в секрете.

.gif)