Если вы планируете сделку с его участием, мы настоятельно рекомендуем вам не совершать ее до окончания блокировки. Если пользователь уже обманул вас каким-либо образом, пожалуйста, пишите в арбитраж, чтобы мы могли решить проблему как можно скорее.

Используя уязвимости во встроенном программном обеспечении «умных» имплантов, киберпреступники с лёгкостью могут получить доступ к управлению прибором и, изменяя его настройки, нанести вред носителю устройства.

Автор: Михаил Кондрашин, технический директор Trend Micro в России и СНГ

Развитие интернета вещей закономерным образом привело к применению IoT-технологий в медицинских приборах и имплантируемых пациентам устройствах — таких, как инфузионные насосы и кардиостимуляторы. Возможность дистанционно подключиться к импланту, который работает внутри организма, открывает врачам огромное количество возможностей по мониторингу состояние пациента и корректировке параметров функционирования устройства Bio-IoT.

К сожалению, управлять Bio-IoT-приборами могут не только врачи и медицинский персонал, но и злоумышленники. Используя уязвимости во встроенном программном обеспечении «умных» имплантов, киберпреступники с лёгкостью могут получить доступ к управлению прибором и, изменяя его настройки, нанести вред носителю устройства.

Уязвимые инсулиновые помпы

В 2016 году компания Johnson & Johnson признала уязвимость в инсулиновых помпах OneTouch Ping, используя которую злоумышленник получал возможность дистанционно изменять дозировку инсулина.

Инсулиновая помпа OneTouch Ping и пульт управления ею

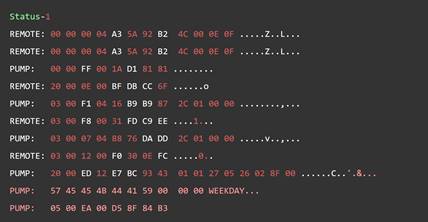

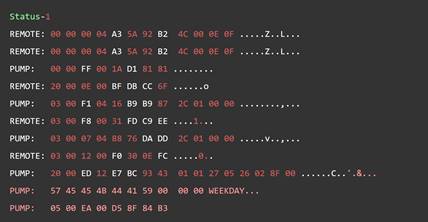

Инсулиновая помпа OneTouch Ping состоит из собственно помпы, которая осуществляет инъекции инсулина пациенту и управляющего блока. Модули взаимодействуют на радиочастоте 900 МГц, используя проприетарный протокол для передачи команд.

Джей Рэдклиф (Jay Radcliffe), ИБ-эксперт из Rapid7 проанализировал протокол управления, который использует помпа, и обнаружил три ошибки, которые допустили создатели устройства при разработке командного протокола.

Для предотвращения атак компания выпустила буклет с рекомендациями отключить пульт дистанционного управления и ограничить максимальную дозу инсулина на помпе.

Кардиостимуляторы с сюрпризом

В 2016 году исследователи из компании MedSec совместно с инвестиционной фирмой Muddy Waters Capital представили аналитический отчёт о выявленных уязвимостях в кардиостимуляторах и кардиодефибрилляторах производства St. Jude Medical. Используя эти уязвимости, злоумышленник может вывести имплант из строя, установить некорректный сердечный ритм или разрядить батарею прибора в течение нескольких дней, причём сделать это можно с расстояния в 15 метров.

Кардиостимулятор, программатор и монитор Merlin@Home

Имплант, внедряемый в организм пациента, управляет сердечным ритмом, устраняя приступы тахикардии и брадикардии. Работа импланта управляется через программатор, который даёт полный доступ ко всем параметрам работы прибора. Для мониторинга состояния пациента служит устройство Merlin@Home. Оно передаёт информацию о состоянии пациента в сеть Merlin.net, через которую все гаджеты компании обмениваются информацией.

Взаимодействие устройств происходит по радиоканалу. Применяется проприетарный протокол собственной разработки компании St. Jude Medical. Как и в большинстве других подобных протоколов, здесь также отсутствуют средства строгой аутентификации, поэтому злоумышленников есть возможность провести анализ протокола и притвориться частью экосистемы.

Кроме уязвимого протокола вся экосистема разработана без соблюдения даже базовых стандартов безопасности:

После публикации отчёта об уязвимостях производитель кардиостимуляторов выпустил опровержение возможности атак, описанных MedSec.

По заявлению St. Jude Medical, радиус действия беспроводных коммуникаций импланта составляет приблизительно два метра, поэтому чтобы разрядить батарею устройства, злоумышленнику потребуется находиться рядом с пациентом.

ри этом преступник должен непрерывно подавать сигналы на устройство в течение нескольких дней, а жертва всё это время должна лежать неподвижно. И даже если такая ситуация произойдёт, имплант подаст вибропредупреждение при разряде батареи ниже допустимого уровня.

В 2017 году в разбирательство с кардиоприборами вмешалось Управление по контролю за продуктами и лекарствами США (FDA), которое подтвердило выводы экспертов MedSec о выявленных уязвимостях и выпустило предупреждение о необходимости отзыва устройств, содержащих эти ошибки.

Поскольку отзыв кардиостимуляторов крайне проблематичен, разработчики выпустили обновление прошивки для устройств. Процедура занимает всего три минуты и, по словам представителя компании, совершенно безопасна для пациента. По данным FDA, обновление необходимо установить 465 000 пациентов.

Опасные нейроимпланты

В апреле 2018 года команда бельгийских исследователей выявила уязвимости в мозговых имплантах, которые применяются для снятия симптомов диабета, болезни Паркинсона, рака и других болезней. Это даёт возможность киберпреступникам управлять нейростимулятором, вызывая у жертвы потерю речи, двигательной активности и даже необратимые повреждения мозга.

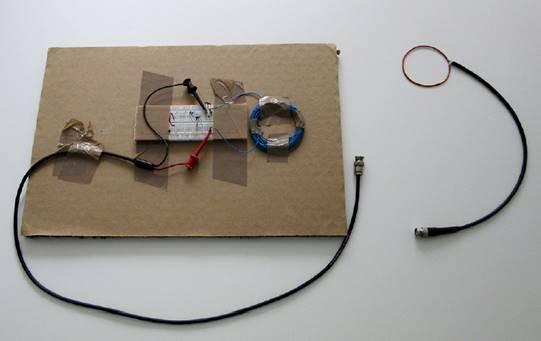

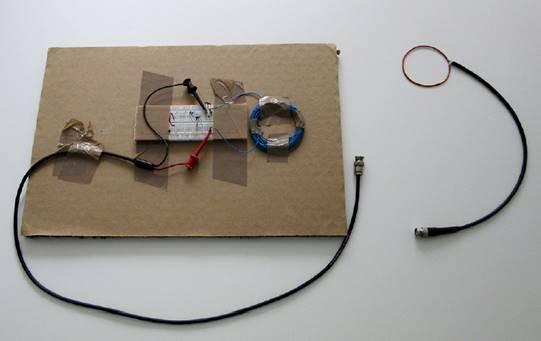

Устройство для перехвата сигналов между имплантом и программатором. Слева передающая антенна, справа приёмная

Исследователи не раскрывали детали выявленных уязвимостей, но подробно рассказали об организации процесса перехвата и реверс-инжиниринге проприетарного протокола обмена, который, как и в описанных выше случаях, не содержит средств аутентификации и шифрования.

Важным итогом исследования, которое проводилось при участии производителя имплантов, стали выводы о фундаментальных причинах уязвимостей медицинских имплантов, которые выявлены в течение последних лет.

Резюме

Развитие индустрии устройств Bio-IoT является несомненным благом для больных, нуждающихся в лечении, но без соблюдения мер обеспечения безопасности такие устройства могут создать очень серьёзные риски для своих носителей.

Врачам и пациентам необходимо внимательно следить за публикациями, связанными с уязвимостями медицинских имплантов, своевременно обновлять прошивки и следовать рекомендациям производителей в части настроек безопасности.

Производителям следует внимательнее относиться к разработке протоколов обмена между беспроводными устройствами и использовать новейшие средства обеспечения криптографической защиты и аутентификации, обеспечивающие энергосбережение и снижение трафика.

Автор: Михаил Кондрашин, технический директор Trend Micro в России и СНГ

Развитие интернета вещей закономерным образом привело к применению IoT-технологий в медицинских приборах и имплантируемых пациентам устройствах — таких, как инфузионные насосы и кардиостимуляторы. Возможность дистанционно подключиться к импланту, который работает внутри организма, открывает врачам огромное количество возможностей по мониторингу состояние пациента и корректировке параметров функционирования устройства Bio-IoT.

К сожалению, управлять Bio-IoT-приборами могут не только врачи и медицинский персонал, но и злоумышленники. Используя уязвимости во встроенном программном обеспечении «умных» имплантов, киберпреступники с лёгкостью могут получить доступ к управлению прибором и, изменяя его настройки, нанести вред носителю устройства.

Уязвимые инсулиновые помпы

В 2016 году компания Johnson & Johnson признала уязвимость в инсулиновых помпах OneTouch Ping, используя которую злоумышленник получал возможность дистанционно изменять дозировку инсулина.

Инсулиновая помпа OneTouch Ping и пульт управления ею

Инсулиновая помпа OneTouch Ping состоит из собственно помпы, которая осуществляет инъекции инсулина пациенту и управляющего блока. Модули взаимодействуют на радиочастоте 900 МГц, используя проприетарный протокол для передачи команд.

Джей Рэдклиф (Jay Radcliffe), ИБ-эксперт из Rapid7 проанализировал протокол управления, который использует помпа, и обнаружил три ошибки, которые допустили создатели устройства при разработке командного протокола.

- CVE-2016-5084 Команды помпе передаются в виде чистого незашифрованного текста.

Это означает, что атакующий может подделать команду от пульта управления и заставить помпу несанкционированно ввести пациенту дозу инсулина.

- CVE-2016-5085 Уязвимая процедура «спаривания» помпы и пульта.

Эта процедура необходима, чтобы помпа не воспринимала команды от чужого пульта. Процесс спаривания состоит в обмене пятью пакетами с серийными номерами и служебной информацией (см. выше). На их основе генерируется «ключ» в виде контрольной суммы CRC32, который используется пультом и помпой для дальнейшего взаимодействия и передаётся в открытом виде.

Пять пакетов, которыми обмениваются устройства при спаривании, не меняются, поэтому ключ всегда остаётся одинаковым для одной и той же пары устройств. Атакующему достаточно перехватить ключ один раз, чтобы получить возможность отправлять команды помпе.

- CVE-2016-5086 Отсутствие защиты от replay-атаки и гарантированной передачи.

Протокол взаимодействия между помпой и пультом не содержит номеров пакетов, меток времени и любых других способов исключить replay-атаку. Злоумышленнику достаточно перехватить передачу между пультом и помпой, а потом просто воспроизвести её в любое время, чтобы вызвать у пациента передозировку.

Кроме того, протокол не содержит средств обеспечения гарантированной доставки пакетов. В результате атакующий с достаточно мощным передатчиком может отправлять управлять помпой, находясь в значительном удалении от неё. Ведь помпа исполняет команды «вслепую», обмен подтверждающими пакетами с пультом не требуется.

Это очень опасная уязвимость, поскольку, хотя максимальное расстояние между пультом и помпой составляет 10 метров, использование направленной внешней антенны позволяет увеличить его до 90 метров.

Для предотвращения атак компания выпустила буклет с рекомендациями отключить пульт дистанционного управления и ограничить максимальную дозу инсулина на помпе.

Кардиостимуляторы с сюрпризом

В 2016 году исследователи из компании MedSec совместно с инвестиционной фирмой Muddy Waters Capital представили аналитический отчёт о выявленных уязвимостях в кардиостимуляторах и кардиодефибрилляторах производства St. Jude Medical. Используя эти уязвимости, злоумышленник может вывести имплант из строя, установить некорректный сердечный ритм или разрядить батарею прибора в течение нескольких дней, причём сделать это можно с расстояния в 15 метров.

Кардиостимулятор, программатор и монитор Merlin@Home

Имплант, внедряемый в организм пациента, управляет сердечным ритмом, устраняя приступы тахикардии и брадикардии. Работа импланта управляется через программатор, который даёт полный доступ ко всем параметрам работы прибора. Для мониторинга состояния пациента служит устройство Merlin@Home. Оно передаёт информацию о состоянии пациента в сеть Merlin.net, через которую все гаджеты компании обмениваются информацией.

Взаимодействие устройств происходит по радиоканалу. Применяется проприетарный протокол собственной разработки компании St. Jude Medical. Как и в большинстве других подобных протоколов, здесь также отсутствуют средства строгой аутентификации, поэтому злоумышленников есть возможность провести анализ протокола и притвориться частью экосистемы.

Кроме уязвимого протокола вся экосистема разработана без соблюдения даже базовых стандартов безопасности:

- все устройства Merlin@Home используют одну и ту же комбинацию логин/пароль для доступа в сеть;

- ключи SSH хранятся на устройствах Merlin@Home в открытом виде.

После публикации отчёта об уязвимостях производитель кардиостимуляторов выпустил опровержение возможности атак, описанных MedSec.

По заявлению St. Jude Medical, радиус действия беспроводных коммуникаций импланта составляет приблизительно два метра, поэтому чтобы разрядить батарею устройства, злоумышленнику потребуется находиться рядом с пациентом.

ри этом преступник должен непрерывно подавать сигналы на устройство в течение нескольких дней, а жертва всё это время должна лежать неподвижно. И даже если такая ситуация произойдёт, имплант подаст вибропредупреждение при разряде батареи ниже допустимого уровня.

В 2017 году в разбирательство с кардиоприборами вмешалось Управление по контролю за продуктами и лекарствами США (FDA), которое подтвердило выводы экспертов MedSec о выявленных уязвимостях и выпустило предупреждение о необходимости отзыва устройств, содержащих эти ошибки.

Поскольку отзыв кардиостимуляторов крайне проблематичен, разработчики выпустили обновление прошивки для устройств. Процедура занимает всего три минуты и, по словам представителя компании, совершенно безопасна для пациента. По данным FDA, обновление необходимо установить 465 000 пациентов.

Опасные нейроимпланты

В апреле 2018 года команда бельгийских исследователей выявила уязвимости в мозговых имплантах, которые применяются для снятия симптомов диабета, болезни Паркинсона, рака и других болезней. Это даёт возможность киберпреступникам управлять нейростимулятором, вызывая у жертвы потерю речи, двигательной активности и даже необратимые повреждения мозга.

Устройство для перехвата сигналов между имплантом и программатором. Слева передающая антенна, справа приёмная

Исследователи не раскрывали детали выявленных уязвимостей, но подробно рассказали об организации процесса перехвата и реверс-инжиниринге проприетарного протокола обмена, который, как и в описанных выше случаях, не содержит средств аутентификации и шифрования.

Важным итогом исследования, которое проводилось при участии производителя имплантов, стали выводы о фундаментальных причинах уязвимостей медицинских имплантов, которые выявлены в течение последних лет.

- Обеспечение механизмов шифрования и аутентификации устройств требует значительных вычислительных ресурсов, а значит, более мощного процессора. Это, в свою очередь, потребует более ёмкой батареи. Такие требования вступают в противоречие с необходимостью сделать прибор как можно более компактным, поэтому разработчики устройств пренебрегают шифрованием, чтобы сделать устройство работоспособным в течение более длительного времени.

- Внедрение в прошивку устройства средств шифрования делает устройство менее надёжным с точки зрения возможности доступа врача в любое время. Если доктор забудет пароль, задержка выполнения медицинской процедуры в некоторых случаях может стать критичной. Также это касается задержек, связанных с обращением к криптографическим ключам.

- использование в качестве источника случайных чисел электрические сигналы человеческого мозга

- передачу созданного ключа шифрования через прикосновения контроллера к телу пациента, а не по радиоканалу, чтобы исключить возможность перехвата.

- использовать для обмена информацией специальный алгоритм сжатия, разработанный авторами исследования.

Резюме

Развитие индустрии устройств Bio-IoT является несомненным благом для больных, нуждающихся в лечении, но без соблюдения мер обеспечения безопасности такие устройства могут создать очень серьёзные риски для своих носителей.

Врачам и пациентам необходимо внимательно следить за публикациями, связанными с уязвимостями медицинских имплантов, своевременно обновлять прошивки и следовать рекомендациям производителей в части настроек безопасности.

Производителям следует внимательнее относиться к разработке протоколов обмена между беспроводными устройствами и использовать новейшие средства обеспечения криптографической защиты и аутентификации, обеспечивающие энергосбережение и снижение трафика.

.gif)